使用 AWS KMS 对称密钥进行对话

必备

- 对话 > 加密密钥 > 编辑 权限

- 对话 > 加密密钥 > 查看 权限

在 AWS KMS 中管理的对称密钥可以配置为加密和解密客户安全对话数据。 Genesys Cloud 使用您在 KMS 中的对称密钥生成数据密钥。 客户安全对话数据使用这些数据密钥进行加密。 为了解密对话数据,Genesys Cloud 向 KMS 发出解密相关数据密钥的请求。 请求获得授权后,数据将被解密。

- 在您的 AWS 账户中创建客户托管密钥。

- 将密钥类型设置为对称。

- 将密钥用法设置为加密和解密。

- 编辑密钥策略以授予对 Genesys Cloud 的访问权限,以便 Genesys Cloud 可以访问您的 KMS 密钥。 使用765628985471(核心/卫星区域)作为帐户 ID。如果需要,请联系您的 Genesys 代表获取 FedRAMP 区域 [US-East-2] 帐户 ID。

- 编辑密钥政策,添加一条声明,仅允许从 Genesys Cloud 组织发起的请求。

以下是关键政策声明的示例:

{

"Sid": "Allow use of the key",

"Effect": "Allow",

"Principal": {

"AWS": [

"arn:aws:iam::765628985471:root"

]

},

"Action": [

"kms:Encrypt",

"kms:Decrypt",

"kms:GenerateDataKey*",

"kms:DescribeKey"

],

"Resource": "*",

"Condition": {

"StringEquals": {

"kms:EncryptionContext:genesys-cloud-organization-id": ["orgId1", "orgId2", ...]

}

}

}

- 单击管理员 > 质量 > 加密密钥。

- 点击菜单>对话智能>记录政策>加密密钥。

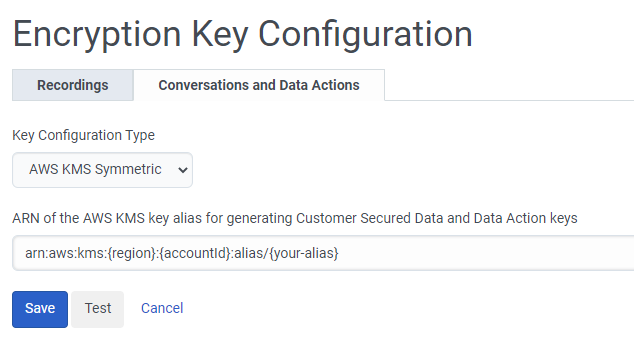

- 选择对话选项卡并单击编辑。

- 从密钥配置类型列表中,选择 AWS KMS Symmetric。

- 在 用于生成的 AWS KMS 密钥别名的 ARN 客户保护数据 钥匙 文本框。

可以在 AWS KMS 控制台中找到密钥别名 ARN。 它应该看起来像“arn:aws:kms:{region}:{accountId}:alias/{your-alias}”。 - 单击 “测试” 按钮在不保存配置的情况下验证您的配置。 该测试根据您指定的 KMS 密钥生成数据密钥对,加密测试数据,对其进行解密,然后断言测试数据的输出与开始时相同。 此测试有助于确保配置可以安全使用。

- 单击 “保存” 以保存您的配置。

点击图片放大。

注意:

- 要停止加密敏感对话数据,请选择没有任何来自关键配置类型列出并单击节省。

此操作将删除您的对话加密密钥配置。 - 轮换到新密钥时,新密钥最多需要 2 小时才能在 Genesys Cloud 中生效。

- 将旧密钥保存至少 31 天,以便可以继续解密现有的受客户保护的对话数据。