创建 IAM 资源以调用 AWS Lambda 函数

注意: 本文适用于 AWS Lambda 数据操作集成。

要访问 AWS Lambda 函数,Genesys Cloud 必须有权使用您的亚马逊网络服务 (AWS) 账户中的资源。 此过程说明如何创建策略、在 AWS 中创建 IAM 角色以及如何将此角色附加到策略。 稍后,您将此角色分配给 Genesys Cloud 中的 AWS Lambda 数据操作集成。

注意: AWS 身份和访问管理 (IAM) 是一项 Web 服务,用于控制对 AWS 资源的访问。 IAM 角色与用户类似,因为它定义了具有权限策略的 AWS 身份,这些策略决定了该身份在 AWS 中可以执行和不能执行的操作。 受信任的身份(包括 Genesys Cloud 之类的应用程序、EC2 等 AWS 服务或最终用户)承担 IAM 角色。 每个 IAM 角色都定义发出 AWS 服务请求所需的权限。 有关更多信息,请参阅 Amazon 的 AWS 身份和访问管理用户指南中的 IAM 角色。

要创建策略、创建 IAM 角色并将此角色附加到策略,请执行以下步骤:

- 登录 AWS。

- 导航到 AWS 服务 页面。

- 在您希望 Genesys Cloud 调用的 AWS Lambda 函数上检索 ARN。

- 单击 Lambda。

- 选择要调用的 AWS Lambda 函数。注意: AWS Lambda 集成支持跨区域调用。 管理员可以调用与 Genesys Cloud 组织不同 AWS 区域中存在的 Lambda 作为数据操作。 有关详细信息,请参阅For more information, see Genesys Cloud 的 AWS 区域。

- 复制 AWS Lambda 函数的 ARN。 您可以在创建的策略上使用此 ARN。

- 单击 IAM。

- 创建策略 策略指定了角色可以对哪些资源执行操作以及角色如何对资源执行操作。

- 在 控制板下,选择 策略。

- 单击 创建策略。

- 在 可视化 编辑器 选项卡上,配置以下项目:

- 在 服务下,单击 选择服务, 然后单击 Lambda。 此设置指定策略调用的服务。

- 在 “ 操作 和 访问级别” 下, 单击 “ 写入” 旁边 的箭头,然后选中 InveFunction 复选 框。 此设置指定策略授予 AWS Lambda 函数的哪些操作。

- 在 资源下,选择 特定, 然后单击 添加 ARN。 粘贴您在步骤 3 中从 AWS Lambda 函数复制的 ARN。 此设置指定策略向哪个 AWS Lambda 函数授予调用权限。

- 单击 查看策略。

- 在 “名 称 ” 框中,键入策略的名称。

- 单击 创建策略。

- 创建使用此策略的角色。

- 在 控制板下,单击 角色。

- 在 角色 页面上,单击 创建角色。

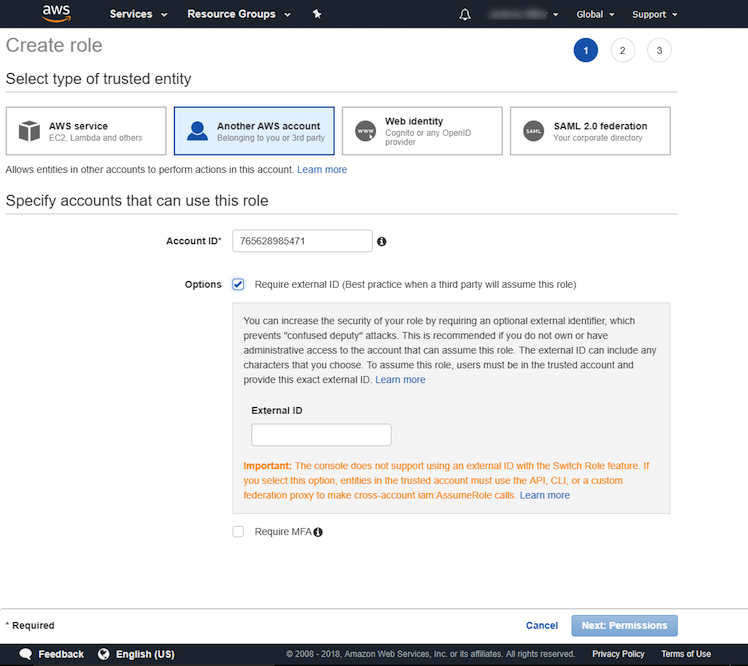

- 选择 另一个 AWS 账户 作为可信实体的类型。

- 在里面帐户ID框,输入765628985471 (核心/卫星区域)或325654371633 (FedRAMP 区域 (US-East-2))。 这个数字是 Genesys Cloud 的生产 AWS 账户 ID。

- 选中 需要外部 ID 复 选框,然后输入您的 Genesys Cloud 组织 ID。

- 单击 下一步: 权限

- 将权限策略附加到此角色。

- 选择您创建的策略。

- 单击 下一步: 回顾。

- 在 角色名称 框中,键入角色的名称。

- 在 角色描述 框中,输入有关角色的描述性文本。

- 验证 受信任实体的账号是否 与您之前输入的 Genesys Cloud 生产 AWS 账户 ID 相匹配。

- 单击 创建角色。

- 单击您创建的角色的名称。 将显示有关角色的摘要详细信息。

- 如果您希望多个 Genesys 云组织能够调用 AWS Lambda 函数,请向 JSON 中添加多个 Genesys 云组织 ID。

- 单击 信任关系。

- 单击 编辑信任关系。

- 在 STS: externalID 下,添加额外的 Genesys 云组织 ID。 请参阅以下示例。

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::765628985471:root" }, "Action": "sts:AssumeRole", "Condition": { "StringLike": { "sts:ExternalId": [ "91cf9239-f549-465b-8cad-9b46f1420818", "90b7f8c9-790e-43f9-ad67-92b61365a4d0" ] } } } ] } - 单击 更新信任策略。

- 通过单击 角色 ARN 右侧的 复制 图标来复制角色 ARN。 在 Genesys Cloud 中添加 AWS Lambda 数据操作集成时,您可以将此角色 ARN 用于证书。

接下来, 添加 AWS Lambda 数据操作集成。

有关集成的更多信息,请参阅 关于 AWS Lambda 数据操作集成。