录制加密密钥概述

Genesys Cloud 使用每个组织唯一的加密密钥。 这些加密密钥可保护录音免遭未经授权的访问以下信息:

- 呼叫录音

- 数字录音(电子邮件、聊天、消息)

- 启用转录功能时相应录音的副本

Genesys 云支持以下加密密钥管理方法:

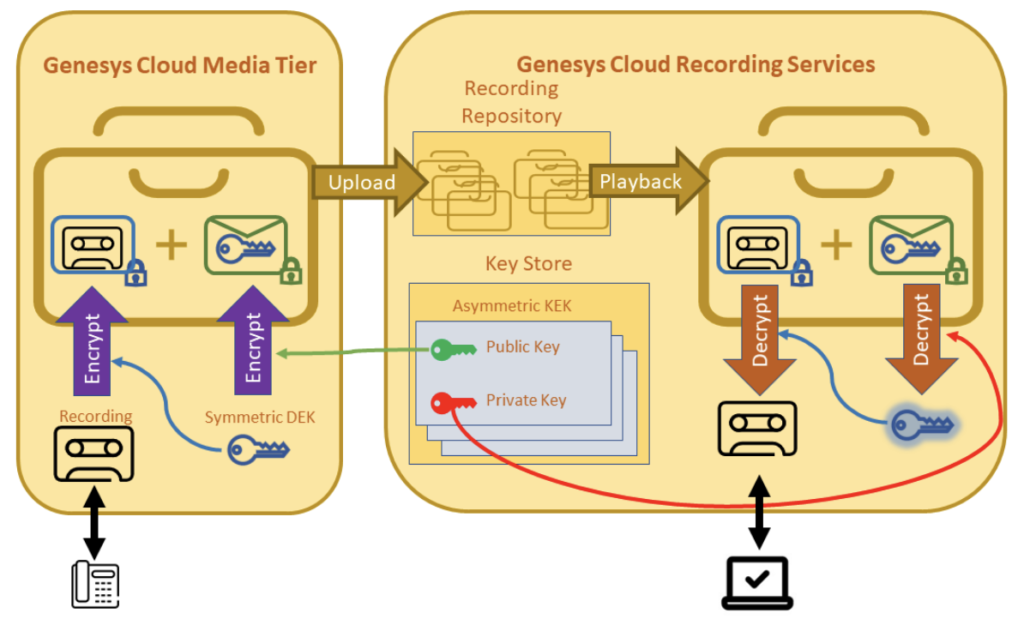

- Genesys 云托管密钥: Genesys Cloud 生成并存储录制加密过程使用的公共/私有 KEK 密钥对。 此方法使您能够管理 Genesys Cloud 中存在的 KEK;但是,Genesys Cloud 拥有密钥。 您无需维护 KEK 的副本。 您可以访问解密形式的录音,进行播放、下载或批量导出。

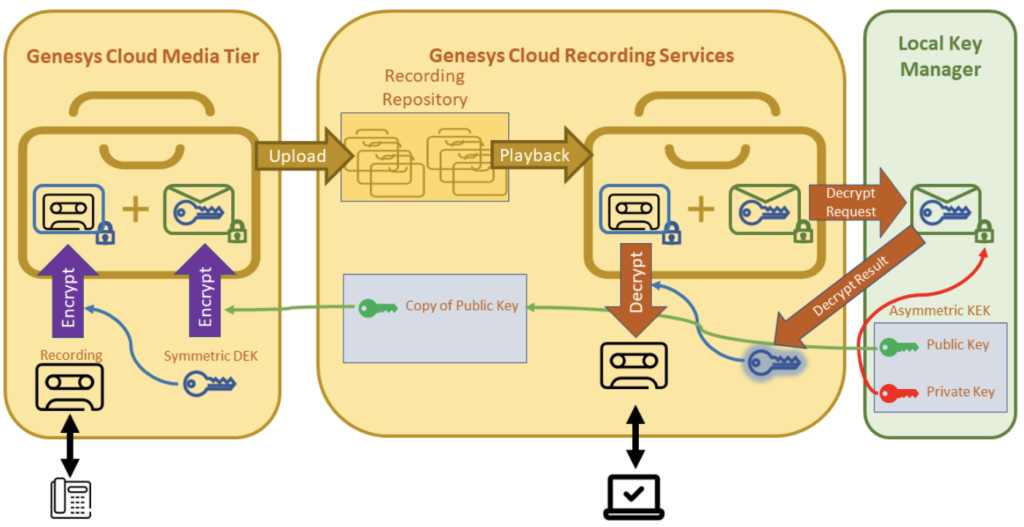

- 本地密钥管理器 (LKM): 您的组织实施了一项服务来生成公有/私有 KEK 密钥对并存储它们。

点击图片放大。

当您使用 LKM 时,Genesys Cloud 使用相同的信封加密技术来记录加密,并将您的公钥用作 KEK。 要解密录音,首先将加密的 DEK 发送到 LKM 进行解密。 解密后的 DEK 随后返回 Genesys Cloud 并用于解密录音。 私有 KEK 密钥永远不会进入 Genesys 云端。

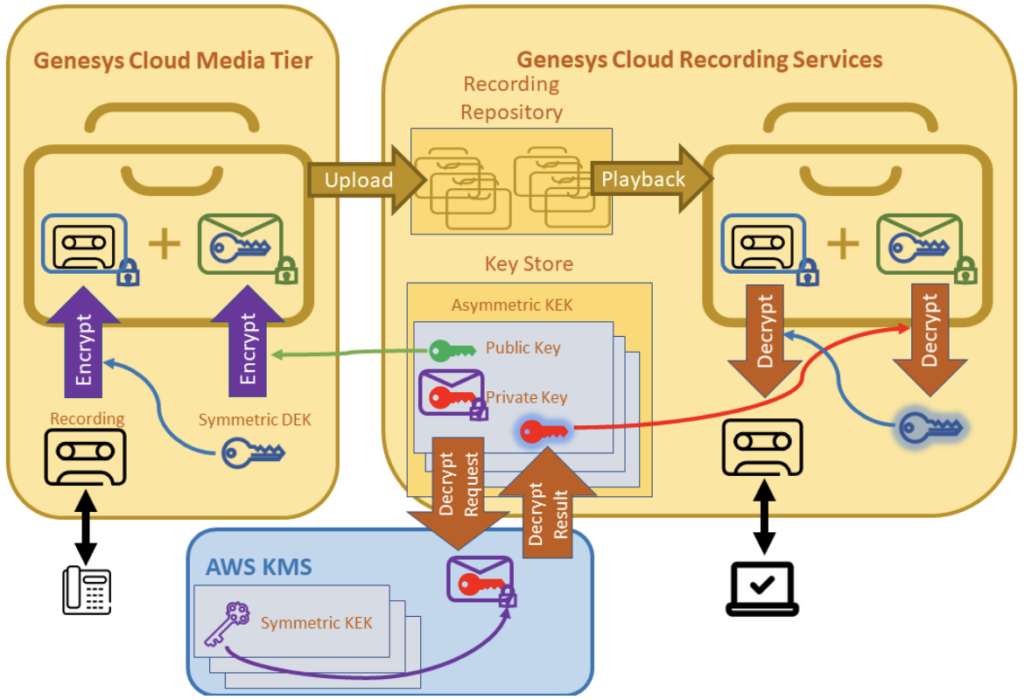

- AWS KMS 对称: 您的组织使用您从 AWS 密钥管理服务 (KMS) 收到的对称密钥对 Genesys Cloud 托管的 KEK 私钥对进行加密。 与 LKM 类似,此选项允许您对 Genesys Cloud 中的录制文件进行访问控制。 只有在您授予对 AWS KMS 中对称密钥的访问权限时,Genesys 云才能解密录制文件。

点击图片放大。

当您使用 AWS KMS 时, Genesys Cloud 使用相同的信封加密技术进行记录加密。 对于记录解密, AWS KMS 首先解密这私钥 KEK 密钥对。 解密后,Genesys Cloud 使用它来解密 DEK,然后使用 DEK 来解密录音。 您的对称 AWS KMS 密钥永远不会进入 Genesys Cloud。

- 对于 KeKS,Genesys Cloud 创建 RSA 3072 位公钥/私钥对。 公钥是在内部发布的,用于加密目的。 私钥用于解密,永远不会将加密服务保留在 Genesys Cloud 中。 KEK 密钥对中的公钥和私钥在数学上是关联的。

- 对于 DEK,Genesys Cloud 每次录制都会生成不同的 AES 256 位对称密钥。

- DEK 由与 KEK 密钥对关联的公钥进行加密,只能通过相应的私钥进行解密。

当系统创建和安全存储录音时,Genesys Cloud Media Tier 遵守上述加密过程。 此过程包括在将加密文件上传到录制存储库之前媒体层的中间存储。 媒体层的中间存储驻留在 Genesys Cloud 中Genesys 云语音或者自带云,或在前提下自带设备 (BYOC) 场所。 使用长而强的加密密钥可以有效防御暴力攻击。

当您必须解密录音时(例如,在响应用户的录制播放请求时),从录制存储库检索文件后,会发生以下解密过程:

- 加密的 DEK 使用与 KEK 密钥对关联的相应私钥进行解密。

- 使用DEK,加密的录音将被解密。

批量导出录音时会发生相同的解密过程。 导出的录音文件不再使用前面提到的加密密钥进行加密。 但是,根据您的政策,使用 Amazon S3 托管加密密钥 (SSE-S3) 或 AWS 密钥管理服务 (SSE-KMS) 存储的客户托管密钥 (CMK) 启用服务器端加密 (SSE),它们将在导出的 S3 存储桶中得到保护。 此外,您可以指定与 P GP 兼容的加密来在导出文件时对其进行加密。

点击图片放大。

定期更改加密密钥,以帮助确保所记录互动的安全。 此过程限制了指定密钥可以访问的录音数量。

- 和Genesys 云管理e d 密钥,您可以在加密密钥 UI 中更改 KEK。了解更多信息, 看修改密钥变更时间表和立即更改加密密钥。

- 使用本地密钥管理器,您必须更改密钥服务中存在的密钥。

- 借助 AWS KMS Symmetric,您可以更改 AWS KMS 中的对称密钥,然后更改加密密钥 UI 中的 KEK 。请参阅 AWS KMS 中的轮换密钥部分使用 AWS KMS 对称密钥进行录制。

要访问加密密钥管理页面,请单击行政>质量>加密密钥。菜单>对话智能>记录和政策>加密密钥。