TLS 中继传输协议规范

- TLS_RSA_WITH_AES_256_CBC_SHA256

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

有关详细信息,请参阅弃用:BYOC 云 SIP TLS 密码。

当您选择 TLS 作为 BYOC Cloud 或 BYOC Premises 的中继传输协议时,您可以使用 TCP 上的 TLS 创建安全中继。BYOC 的安全中继允许远程 VoIP 端点使用 SIP TLS (SIPS) 和安全 RTP (SRTP) 与 Genesys Cloud 安全地通信。安全的 VoIP 通话可保护通话的控制(信令)和媒体(音频)。

有关详细信息,请参阅 选择中继传输协议。

要求

要为 BYOC Cloud 设置安全中继,您的运营商或电话提供商还必须支持使用 TCP 和 SRTP 上的 TLS 与 SIP 建立安全 VoIP 连接。BYOC Cloud 不支持 IPSEC 用于安全中继。设置安全的 BYOC 云中继与非安全中继类似,只需一些备用设置。然而,安全中继线确实有其他要求才能使连接成功。

连接

呼叫发起设备启动 VoIP 连接。但是,两个 VoIP 端点都充当服务器和客户端。您可以为发起(入站)和终止(出站)呼叫的两个终端配置安全的 TLS 连接。VoIP 的两个端点都必须具有由公共证书颁发机构签名的 X.509 证书,并且每个客户端端点都必须信任与服务器证书签名相同的证书颁发机构。两种连接均使用单向或服务器端 TLS,但不支持双向 TLS (MTLS)。

BYOC Cloud 的安全中继与非安全中继连接到相同的 VoIP 端点。 有关这些连接地址的更多信息,请参阅 BYOC Cloud 公有 SIP IP 地址。

端口和协议版本

BYOC Cloud 仅支持使用 TLS 版本 1.2 协议的端点。主机端口 5061 上提供仅 TLS 监听器。

支持的 TLS 密码包括:

- TLS_RSA_WITH_AES_256_CBC_SHA

- TLS_RSA_WITH_AES_128_GCM_SHA256

- TLS_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA*

- TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256*

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384*

以下 TLS 密码仅在弃用日期之前受支持。

- TLS_RSA_WITH_AES_256_CBC_SHA256

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384*

* 对于椭圆曲线 Diffie-Hellman 短暂 (ECDHE) 密钥交换,仅支持 secp384r1(384 位素数域上的 NIST/SECG 曲线)椭圆曲线。

证书信任

当客户端创建到服务器的安全连接时,它会检查证书的有效性。 证书授权包含的密钥的合法性。 有效的证书必须遵守以下规定:

证书机构

信誉良好的证书颁发机构必须颁发证书才能有效。

客户终端节点必须信任 BYOC Cloud 终端节点。 Genesys Cloud 使用公共证书颁发机构 DigiCert 颁发的 X.509 证书对 BYOC 云端点进行签名。 更具体地说,签署 BYOC 云端点的根证书颁发机构按地区分开,并使用由 DigiCert High Assurance EV Root CA 或 DigiCert Global Root G2/DigiCert Global Root G3 授权的证书。您可以从 DigiCert 下载适合您所在地区的根公钥证书。

根证书

当私钥发生变化时,Genesys Cloud 会重新生成或替换 BYOC Cloud 端点证书。务必不要信任服务器证书本身,因为它可能会在没有通知的情况下更改。您可以将客户端点配置为信任根证书,以防止出现任何问题。如果根证书发生变化,Genesys Cloud 中会出现弃用通知发行说明。

证书文件格式

根 CA 证书有两种不同的文件格式:DER 和 PEM。这两种文件格式都包含相同的数据,但是它们的编码方式有所不同。仅下载最适合您的系统的文件格式。

- DER 证书使用可区分编码规则 (DER) 方法进行编码,该方法是一种二进制格式。 DER 证书旨在用于基于 Java 的系统。

- PEM 证书使用隐私增强邮件 (PEM) 方法进行编码,该方法是一种 base64 编码格式。 PEM 证书适用于基于 Unix 的系统。

按地区划分的证书颁发机构

使用 DigiCert 高保证 EV 根 CA 证书的区域包括:

- 亚太地区(东京)/apne1

- 亚太地区(首尔)/apne2

- 亚太地区(悉尼)/apse2

- 亚太地区(孟买)/aps1

- 加拿大(中部)/cac1

- 欧洲(法兰克福)/euc1

- 欧洲(爱尔兰)/euw1

- 欧洲(伦敦)/euw2

- 南美洲(圣保罗)/sae1

- 美国东部(弗吉尼亚北部)/use1

- 美国东部(俄亥俄州)/use2

- 美国西部(俄勒冈)/usw2

下载最适合您系统的文件格式的 DigiCert 高保证 EV 根 CA 证书。

下载DigiCert 全球根 G2 证书采用最适合您系统的文件格式。

下载DigiCert 全球根 G3 证书采用最适合您系统的文件格式。

使用证书的区域DigiCert 全局根 G2 和DigiCert 全球根G3 是:

- 亚太地区(大阪)/ apne3

- 欧洲(苏黎世)/ euc2

- 中东(阿联酋)/mec1

下载DigiCert 全球根 G2 证书采用最适合您系统的文件格式。

下载DigiCert 全球根 G3 证书采用最适合您系统的文件格式。

BYOC Cloud 终端节点还必须信任客户终端节点。 要使 BYOC Cloud 终端节点信任客户终端节点,以下公共证书颁发机构之一必须对客户终端节点进行签名:

- 安特利斯

- 亚马逊信托服务

- 塞图姆

- 德国电信/T-TelSec

- DigiCert / QuoVadis / 赛门铁克 / Thawte / 威瑞信

- Entrust/SSL.com

- GlobalSign

- 爸爸去吧 / 星空

- 哈里卡

- IdenTrust

- 网络安全研究组

- 网络方案

- Sectigo / AddTrust / Comodo / UserTrust

- 瑞士标志

- 特利亚 / TeliaSonera

- Trustwave / 安全信任 / Viking Cloud

从 BYOC 云 SIP 服务器接收安全 SIP TLS 连接的所有远程端点都必须配置证书。 该证书要么自行签名,要么更常见的是由 Genesys Cloud BYOC Cloud SIP 服务器信任的根证书颁发机构之一颁发的中间证书颁发机构签名。 如果证书未签名,连接将失败。 远程端点应在 TLS 握手中提供其终端实体证书以及所有中间证书颁发机构。

| 证书机构 | 根证书通用名称 | 主题名称哈希 |

|---|---|---|

| 安特利斯 |

Actalis 身份验证根 CA |

930ac5d2 |

|

亚马逊信托服务 |

亚马逊根 CA 1 |

ce5e74ef |

|

亚马逊信托服务 |

亚马逊根 CA 2 |

6d41d539 |

|

亚马逊信托服务 |

亚马逊根 CA 3 |

8cb5ee0f |

|

亚马逊信托服务 |

亚马逊根 CA 4 |

de6d66f3 |

|

塞图姆 |

Certum CA |

442adcac |

|

塞图姆 |

Certum 可信网络 CA |

48bec511 |

|

塞图姆 |

Certum 可信网络 CA 2 |

40193066 |

|

德国电信/T-TelSec |

电信安全 TLS RSA Root 2023 |

7fa05551 |

|

德国电信/T-TelSec |

电信安全 TLS ECC Root 2020 |

ddcda989 |

|

德国电信/T-TelSec |

T-TeleSec GlobalRoot 2 类 |

1e09d511 |

|

德国电信/T-TelSec |

T-TeleSec GlobalRoot 3 类 |

5443e9e3 |

|

数字证书 |

DigiCert 全局根 CA |

3513523f |

|

数字证书 |

DigiCert 高保证 EV 根 CA |

244b5494 |

|

数字证书 |

DigiCert 全局根 G2 |

607986c7 |

|

数字证书 |

DigiCert 全局根 G3 |

dd8e9d41 |

|

数字证书 |

DigiCert ECC P384 根 G5 |

c1223238 |

|

数字证书 |

DigiCert RSA4096 根 G5 |

9ccd262b |

|

数字证书 |

DigiCert TLS ECC P384 根 G5 |

9846683b |

|

数字证书 |

DigiCert TLS RSA4096 根 G5 |

d52c538d |

|

DigiCert / QuoVadis |

QuoVadis 根 CA 2 |

d7e8dc79 |

|

DigiCert / QuoVadis |

QuoVadis 根 CA 3 |

76faf6c0 |

|

DigiCert / QuoVadis |

QuoVadis 根 CA 1 G3 |

749e9e03 |

|

DigiCert / QuoVadis |

QuoVadis 根 CA 2 G3 |

064e0aa9 |

|

DigiCert / QuoVadis |

QuoVadis 根 CA 3 G3 |

e18bfb83 |

|

DigiCert / 解冻 |

解冻主根CA |

2e4eed3c |

|

DigiCert / 解冻 |

解冻主根 CA - G2 |

c089bbbd |

|

DigiCert / 解冻 |

解冻主根 CA - G3 |

ba89ed3b |

|

DigiCert / 解冻 |

解冻主根 CA - G4 |

854dca2b |

|

DigiCert / 威瑞信 |

VeriSign 3 级公共主要证书颁发机构 - G5 |

b204d74a |

|

委托 |

委托根证书颁发机构 |

6b99d060 |

|

委托 |

Entrust.net 认证机构 (2048) |

aee5f10d |

|

委托 |

委托根证书颁发机构 - EC1 |

106f3e4d |

|

委托 |

委托根证书颁发机构 - G2 |

02265526 |

|

委托 |

委托根证书颁发机构 - G3 |

425d82a9 |

|

委托 |

委托根证书颁发机构 - G4 |

5e98733a |

|

Entrust/SSL.com |

SSL.com TLS RSA Root CA 2022 |

a89d74c2 |

|

Entrust/SSL.com |

SSL.com TLS ECC 根 CA 2022 |

865fbdf9 |

|

Entrust/SSL.com |

SSL.com 根证书颁发机构 ECC |

0bf05006 |

|

Entrust/SSL.com |

SSL.com 根证书颁发机构 ECC R2 |

4bfdd847 |

|

Entrust/SSL.com |

SSL.com EV 根证书颁发机构 ECC |

f0c70a8d |

|

Entrust/SSL.com |

SSL.com EV 根证书颁发机构 ECC |

f0c70a8d |

|

Entrust/SSL.com |

SSL.com EV 根证书颁发机构 ECC R2 |

e87bbfa7 |

|

Entrust/SSL.com |

SSL.com EV 根证书颁发机构 RSA R2 |

06dc52d5 |

|

Entrust/SSL.com |

SSL.com EV 根证书颁发机构 RSA R3 |

dbb4fd36 |

|

Entrust/SSL.com |

SSL.com 根证书颁发机构 RSA |

6fa5da56 |

|

Entrust/SSL.com |

SSL.com 根证书颁发机构 RSA R2 |

92ff47ce |

|

Entrust/SSL.com |

SSL.com TLS ECC 根 CA 2022 |

865fbdf9 |

|

Entrust/SSL.com |

SSL.com TLS RSA 根 CA 2022 |

a89d74c2 |

|

GlobalSign |

GlobalSign 根 E46 |

413 |

|

GlobalSign |

GlobalSign 根 R46 |

002c0b4f |

|

GlobalSign |

GlobalSign 根 CA - R3 |

062cee6 |

|

GlobalSign |

GlobalSign ECC 根 CA - R4 |

b0e59380 |

|

GlobalSign |

GlobalSign ECC 根 CA - R5 |

1d3472b9 |

|

GlobalSign |

GlobalSign 根 CA - R6 |

dc4d6a89 |

|

爸爸去吧 / 星空 |

GoDaddy 2 级认证机构 |

f081611a |

|

爸爸去吧 / 星空 |

GoDaddy 根证书颁发机构 - G2 |

cbf06781 |

|

爸爸去吧 / 星空 |

GoDaddy 根证书颁发机构 - G3 |

4b82aaf1 |

|

爸爸去吧 / 星空 |

GoDaddy 根证书颁发机构 - G4 |

FD8D27E1 |

|

爸爸去吧 / 星空 |

Starfield 2 级认证机构 |

f387163d |

|

爸爸去吧 / 星空 |

Starfield 根证书颁发机构 - G2 |

4bfab552 |

|

爸爸去吧 / 星空 |

Starfield 根证书颁发机构 - G3 |

3661ca00 |

|

爸爸去吧 / 星空 |

Starfield 根证书颁发机构 - G4 |

978d3d03 |

|

爸爸去吧 / 星空 |

Starfield 服务根证书颁发机构 - G2 |

09789157 |

|

GoDaddy / Starfield / 亚马逊信托服务 |

Starfield 服务根证书颁发机构 |

006016b6 |

|

哈里卡 |

HARICA TLS RSA 根 CA 2021 |

9f727ac7 |

|

哈里卡 |

HARICA TLS ECC 根 CA 2021 |

ecccd8db |

|

IdenTrust |

IdenTrust 商业根 CA 1 |

ef954a4e |

|

IdenTrust |

IdenTrust 商业根 TLS ECC CA 2 |

e522e647 |

| 互联网安全研究小组(ISRG) |

ISRG 根 X1 |

4042bcee |

|

互联网安全研究小组(ISRG) |

ISRG 根 X2 |

0b9bc432 |

|

网络方案 |

网络解决方案证书颁发机构(2029 年 12 月) |

4304c5e5 |

|

网络方案 |

网络解决方案证书颁发机构(2030 年 12 月) |

4304c5e5 |

|

网络方案 |

网络解决方案 EV SSL CA |

4DF989CE |

|

扇贝属 |

AAA 证书服务 |

ee64a828 |

|

扇贝属 |

添加信任外部 CA 根 |

157753a5 |

|

扇贝属 |

COMODO ECC 认证机构 |

eed8c118 |

|

扇贝属 |

COMODO RSA 认证机构 |

d6325660 |

|

扇贝属 |

Sectigo Public Server Authentication Root R46 |

9046744a |

|

扇贝属 |

USERTrust ECC 证书颁发机构 |

f30dd6ad |

|

扇贝属 |

USERTrust RSA 证书颁发机构 |

FC5A8F99 |

|

扇贝属 |

UTN-USERFirst-硬件 |

b13cc6df |

|

瑞士标志 |

SwissSign Silver CA - G2 |

57bcb2da |

|

瑞士标志 |

SwissSign Gold CA - G2 |

4f316efb |

|

瑞士标志 |

SwissSign Platinum CA - G2 |

a8dee976 |

|

特利亚 |

TeliaSonera 根 CA v1 |

5cd81ad7 |

|

特利亚 |

Telia 根 CA v2 |

8f103249 |

|

信任波 |

安全的全球 CA |

b66938e9 |

|

信任波 |

安全信任CA |

f39fc864 |

|

信任波 |

Trustwave 全球认证机构 |

f249de83 |

|

信任波 |

Trustwave 全球 ECC P256 认证机构 |

9b5697b0 |

|

信任波 |

Trustwave 全球 ECC P384 认证机构 |

d887a5bb |

具有中间信任的 TLS 握手

TLS 使用握手协商两个端点之间的安全连接。 握手共享公共证书和特定于连接的要求。 客户端启动握手并请求来自服务器的安全连接。 服务器必须同时提供自己的签名证书和证书链中的所有中间证书。

BYOC 云端点在 TLS 握手期间充当服务器时提供自己的服务器证书以及证书链中的所有中间证书。客户端应该只信任上面列出的 DigiCert 根证书颁发机构。

BYOC Cloud 终端节点仅信任上面列出的提供商提供的根证书颁发机构证书。 在 TLS 握手期间充当服务器时,客户端点必须同时提供自己的服务器证书和证书链中的所有中间证书颁发机构证书。

主题名称验证

有效的证书必须包含客户端连接的位置的主题名称 (URI)。

安全连接的客户端使用使用者名称验证来确保远程终端节点将自己标识为预期目标。 如果服务器证书不包含作为公用名或使用者备用名称的客户端连接到的名称,则客户端应拒绝该连接。

为确保主题名称验证成功,与 BYOC Cloud 的连接使用下表作为潜在终端节点的列表。

美国东部 (N. 弗吉尼亚州)/美国东部 -1

| 通用名称 |

|---|

|

lb01.voice.use1.pure.cloud lb02.voice.use1.pure.cloud lb03.voice.use1.pure.cloud lb04.voice.use1.pure.cloud |

美国东部 2(俄亥俄州)/ us-east-2

| 通用名称 |

|---|

|

lb01.voice.use2.us-gov-pure.cloud lb02.voice.use2.us-gov-pure.cloud lb03.voice.use2.us-gov-pure.cloud lb04.voice.use2.us-gov-pure.cloud |

美国西部(俄勒冈)/美国西部 2

| 通用名称 |

|---|

|

lb01. voice.usw2.pure.cloud lb02. voice.usw2.pure.cloud lb03.voice.usw2.pure.cloud lb04. voice.usw2.pure.cloud |

加拿大(加拿大中部)/ca-central -1

| 通用名称 |

|---|

|

lb01. voice.cac1.pure.cloud lb02. Voice.cac1.pure.cloud lb03.voice.cac1.pure.cloud lb04. voice.cac1.pure.cloud |

South America (Sao Paulo) / sae1

| 通用名称 |

|---|

|

lb01.voice.sae1.pure.cloud lb02.voice.sae1.pure.cloud lb03.voice.sae1.pure.cloud lb04.voice.sae1.pure.cloud |

欧洲(爱尔兰)/欧盟西部 1

| 通用名称 |

|---|

|

lb01.voice.euw1.pure.cloud lb02.voice.euw1.pure.cloud lb03.voice.euw1.pure.cloud lb04.voice.euw1.pure.cloud |

欧洲(伦敦)/欧盟西部 2

| 通用名称 |

|---|

|

lb01. voic.euw2.pure.cloud lb02. voic.euw2.pure.cloud lb03.voice.euw2.pure.cloud lb04. voice.euw2.pure.cloud |

欧洲(法兰克福)/欧盟中部 -1

| 通用名称 |

|---|

|

lb01.voice.euc1.pure.cloud lb02.voice.euc1.pure.cloud lb03.voice.euc1.pure.cloud lb04.voice.euc1.pure.cloud |

欧洲(苏黎世)/ euc2

| 通用名称 |

|---|

|

lb01.voice.euc2.pure.cloud lb02.voice.euc2.pure.cloud lb03.voice.euc2.pure.cloud lb04.voice.euc2.pure.cloud |

中东(阿联酋)/mec1

| 通用名称 |

|---|

|

lb01.voice.mec1.pure.cloud lb02.voice.mec1.pure.cloud lb03.voice.mec1.pure.cloud lb04.voice.mec1.pure.cloud |

亚太地区(东京)/ap-东北-1

| 通用名称 |

|---|

|

lb01.voice.apne1.pure.cloud lb02.voice.apne1.pure.cloud lb03.voice.apne1.pure.cloud lb04.voice.apne1.pure.cloud |

亚太地区(首尔)/ap-Theast-2

| 通用名称 |

|---|

|

lb01. voic.euw2.pure.cloud lb02. voic.euw2.pure.cloud lb03.voice.euw2.pure.cloud lb04. voice.euw2.pure.cloud |

亚太地区(悉尼)/ap-eastoust-2

| 通用名称 |

|---|

|

lb01.voice.apse2.pure.cloud lb02.voice.apse2.pure.cloud lb03.voice.apse2.pure.cloud lb04.voice.apse2.pure.cloud |

亚太地区(孟买)/ap-南部 1

| 通用名称 |

|---|

|

lb01. voic.euw2.pure.cloud lb02. voic.euw2.pure.cloud lb03.voice.euw2.pure.cloud lb04. voice.euw2.pure.cloud |

亚太地区(大阪)/ apne3

| 通用名称 |

|---|

|

lb01. voic.euw3.pure.cloud lb03. voic.euw2.pure.cloud lb03. voic.euw3.pure.cloud lb04. voic.euw3.pure.cloud |

公共证书颁发机构必须使用用作中继的 SIP 服务器或代理值的公用名或使用者备用名来签署客户端点 X.509 证书。 BYOC 端点通过主机名验证连接 — IP 地址是不可接受的。 有关 BYOC Cloud 中继的更多信息,请参阅 创建 BYOC 云中继。

日期验证

有效证件必须在有效期内,且不得超过有效期限。

X.509 证书有一个有效期,这是一个指定证书何时可以接受的日期范围。 在接近到期日或即将到期的某个日期,Genesys Cloud 会使用包含延长验证期的新证书续订终端节点的证书。

证书 吊销列表

有效的证书必须是有效颁发的证书,且不包含在颁发机构吊销列表中。

当公共证书颁发机构签署 X.509 证书时,它将包含证书吊销列表的地址。 公共证书颁发机构可以通过将证书添加到吊销列表中来在到期期之前撤销证书。 安全客户端在建立连接时检查吊销列表,并确认证书是否有效。 如果密钥对的安全性受到威胁,公共证书颁发机构通常会吊销端点公共证书。

SIP URI

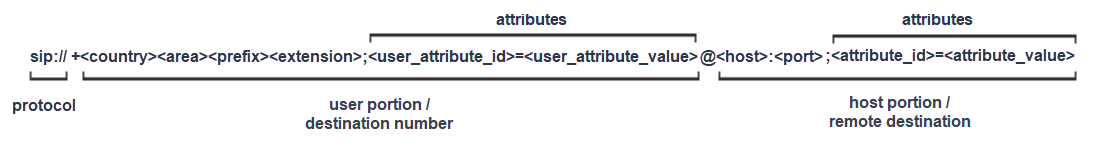

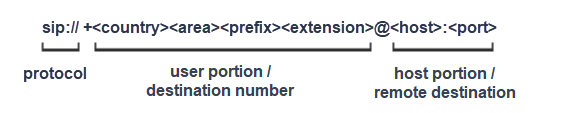

SIP URI 是一种连接 VoIP 端点的机制。每个 VoIP 端点都有一个相应的 SIP URI,用于连接到相应的远程对等体。URI 包含 SIP 设备的远程地址,其形式为 DNS 主机名,包括协议、目标号码和远程主机。

除了主机名之外,URI 还可以包含控制连接的属性。您可以将属性应用于 URI 的用户部分和主机部分。为了使 URI 正确运行,您必须将属性应用于 URI 的适当部分。

主要属性用于指定中继选择和传输协议。 在安全连接中,运输属性指定 TLS 传输协议。

| 属性 | 属性位置 | 描述 | 值 |

|---|---|---|---|

| 传输 | 主机 | 传输协议 | UDP | TCP | TLS |

| TGRP | 用户 | 中继组标签 | 用户定义的入站 SIP 终止标识符 |

| 主干上下文 | 用户 | 中继组命名空间 | 区域特定的命名空间 |

有关更多信息,请参阅为 BYOC Cloud 中继 配置 SIP 路由的入站部分。

入站 SIP 路由

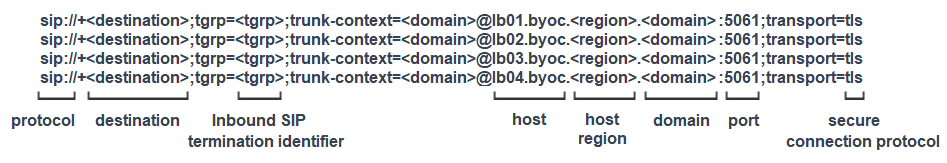

当您使用 TLS 为 BYOC 云使用安全 SIP 时,Genesys Cloud 建议您使用 TGRP 进行入站 SIP 路由的每个代理使用一组不同的 URI。 但是,在选择入站路由方法时,您还需要考虑其他一些选项:

TGRP(中继组路由协议)

最佳做法是使用 TGRP 配置,因为它允许根据 SIP URI 的属性进行中继选择。TGRP 属性控制路由,因此请求 URI 的主机名被设置为定义为 X.509 证书的通用名称或主题备用名称的值。此配置可使主题名称验证成功。

DNIS(拨号号码识别服务)

DNIS 路由可能与安全 BYOC 云中继一起工作;但是,主题名称验证可能会限制此路由选项的可行性。当运营商限制对 SIP URI 的控制而更喜欢 IP 地址时,您通常使用 DNIS 路由。如果直接将调用发送到 IP 地址而不是受支持的主机名,则 X.509 证书的主题名称验证将失败。

FQDN(完全限定的域名)

FQDN 可以与 Secure BYOC Cloud 中继一起使用;但是,X.509 证书的使用者名称验证预计不会通过,因为 FQDN 是用户定义的。 通配符证书可以支持用户定义的名称,但由于某些 SIP 设备缺乏支持,因此不能使用通配符证书。

可以使用 TLS 的 SRV 记录,并且代理证书确实包含 SRV 域名和 SRV 记录名称。 但是,公共证书颁发机构不允许在 SRV 记录中为服务和传输名称使用的公用名和主题备用名称中使用下划线字符。 如果远程 SIP 设备验证证书公用名,它将仅验证域名。 它不会验证整个资源记录名称,其中包括服务和传输。

有关更多信息,请参阅为 BYOC Cloud 中继 配置 SIP 路由的入站部分。

示例

为了帮助您正确配置 SIP URI,以下示例适用于使用 TGRP 的连接。 此示例显示了用于在每个 BYOC SIP 代理之间分配呼叫的当前所需的所有主机条目。 它还显示用于通过 X.509 证书的使用者名称验证的每个代理的 FQDN 主机名。 提供该协议是为了确保远程端点启动安全连接。